Бързо очертание

Тази статия представя информация за следните аспекти:

- Какво е AWS Secret Manager?

- Как да променяте тайни с AWS Secret Manager с помощта на AWS конзола?

- Бонус съвет: Основни характеристики на AWS Secret Manager

- Заключение

Какво е AWS Secret Manager?

AWS Secret Manager се използва за криптиране и защита на поверителната информация на приложението. Такава поверителна информация включва идентификационни данни за база данни, OAuth токени и API ключове. Това информация се нарича 'тайни' .

AWS Secret Manager е изключително полезен за разработчиците, когато не искат техните идентификационни данни да се съхраняват в изходния код за целите на сигурността. Тези тайни са достъпни чрез повикване по време на изпълнение на Secret Manager. Чрез използването на Secret Manager разработчиците могат да предотвратят възможния компромис върху сигурността на приложенията.

Как да променяте тайни с AWS Secret Manager с помощта на AWS конзола?

Потребителите могат да подобрят сигурността на тайните, като използват автоматичен график за ротация и внедряване на тези тайни в множество региони . С AWS Secret Manager потребителите могат да съхраняват и защитават тайни или в двойката ключ-стойност, или в JSON документ. Тук си струва да се отбележи, че JSON документът помага на потребителя да управлява тайни с размер 64 KB.

Научете повече за съхраняването на Amazon RDS идентификационни данни в AWS Secret Manager, като се позовавате на тази статия: „Как да съхранявате идентификационни данни на Amazon RDS с помощта на Secret Manager“ .

Има няколко различни начина, по които една тайна може да бъде модифицирана. Някои от тях са както следва:

- Метод 1: Актуализирайте стойността на тайната

- Метод 2: Променете ключа за шифроване на Secret

- Метод 3: Променете етикетите на Secret

- Метод 4: Изтриване на тайна

- Метод 5: Възстановете тайната

- Метод 6: Променете описанието на тайната

Метод 1: Актуализирайте стойността на Secret

Когато потребителят актуализира стойността на тайната, AWS заменя етикета на тайната с „AWSCURRENT“. Достъпна е старата версия на Secret, която има етикета „СТРАШНО ПРЕДИШНО“ .

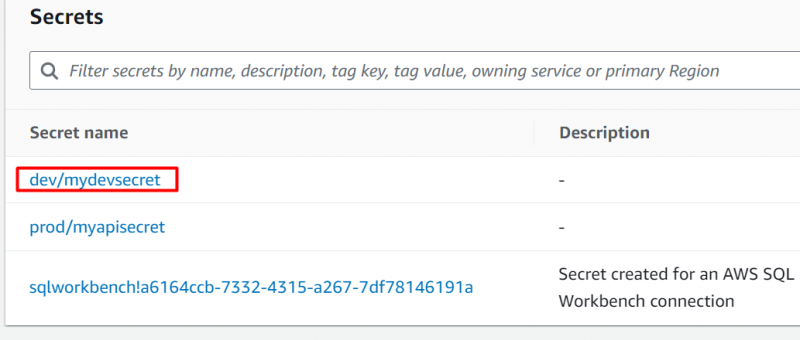

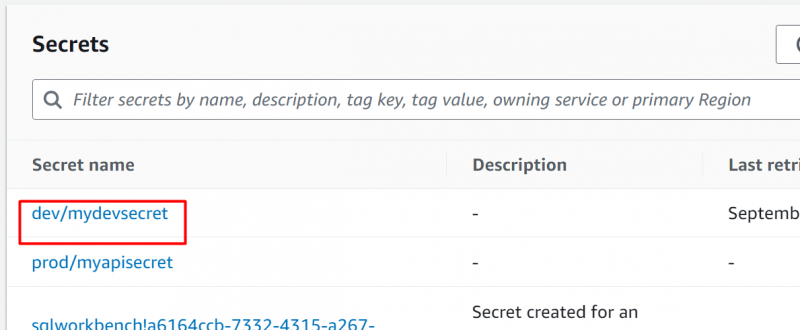

На AWS Тайно табло за управление , щракнете върху име на тайната:

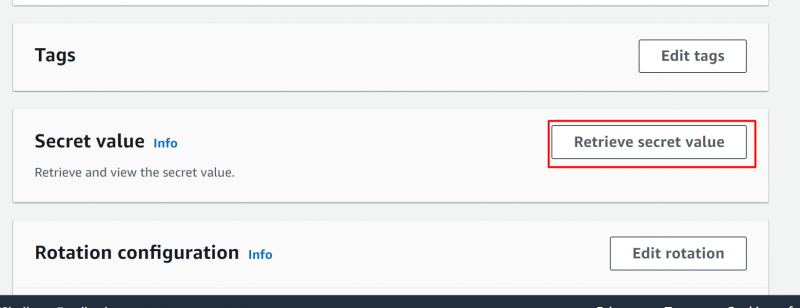

Превърти надолу интерфейса и намерете Раздел Тайна стойност . Тук кликнете върху „Извличане на тайна стойност“ бутон:

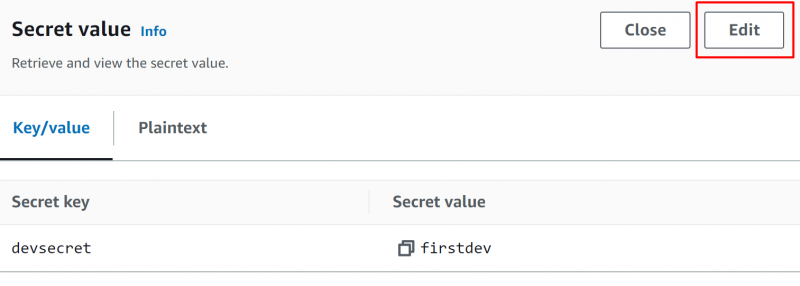

Ще се покаже следният интерфейс. Кликнете върху 'Редактиране' бутон за променете стойността на тайната:

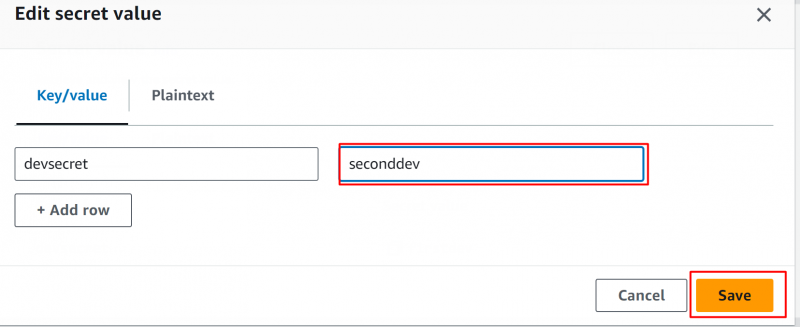

Ще ви се покаже изскачащ прозорец. На този прозорец, редактирайте стойността на тайната и щракнете върху „Запазване“ бутон:

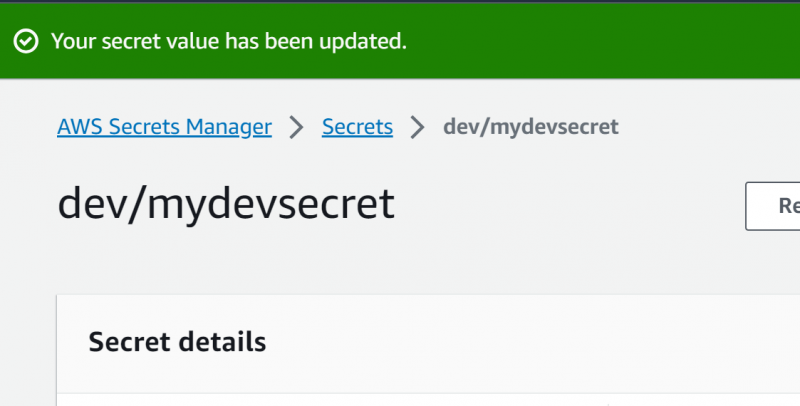

Тайната стойност е била успешно актуализиран:

Метод 2: Променете стойността на ключа за шифроване на Secret

Шифроването подобрява сигурността и филтрира достъпа до тайни. Secret Manager използва Envelope Encryption с AWS KMS за защита на тайните. По подразбиране AWS предоставя aws/секретен мениджър управляван ключ, което е препоръчителна практика. Потребителите обаче могат също да използват ключове, управлявани от клиента.

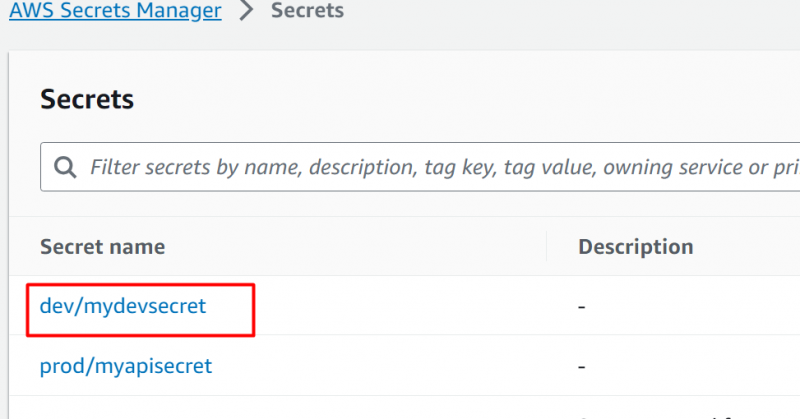

На AWS Табло за управление на Secret Manager , изберете тайната, за която искате да промените стойността на ключа за шифроване:

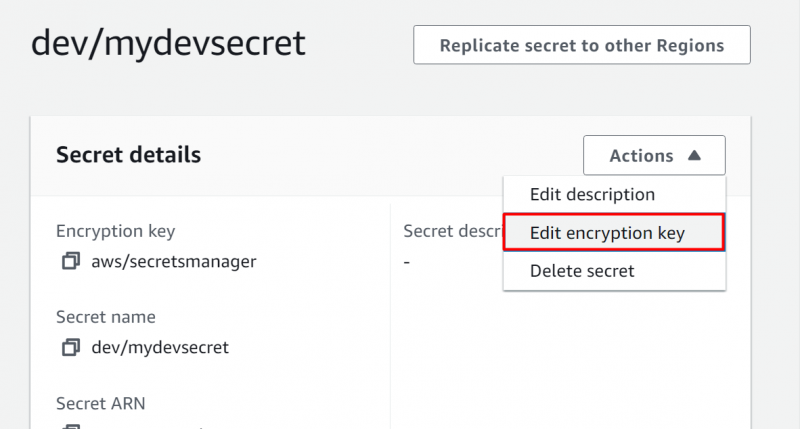

От показания интерфейс щракнете върху „Действия“ бутон. Това ще покаже a падащо меню . Кликнете върху „Редактиране на ключа за шифроване“ опция:

На Редактиране на ключа за шифроване прозорец , потребителят може или да избере ключ, или да създаде нов, като щракне върху „Добавяне на нов ключ“ опция. След като промените стойността на ключа за шифроване, щракнете върху „Запазване“ бутон за прилагане на промените:

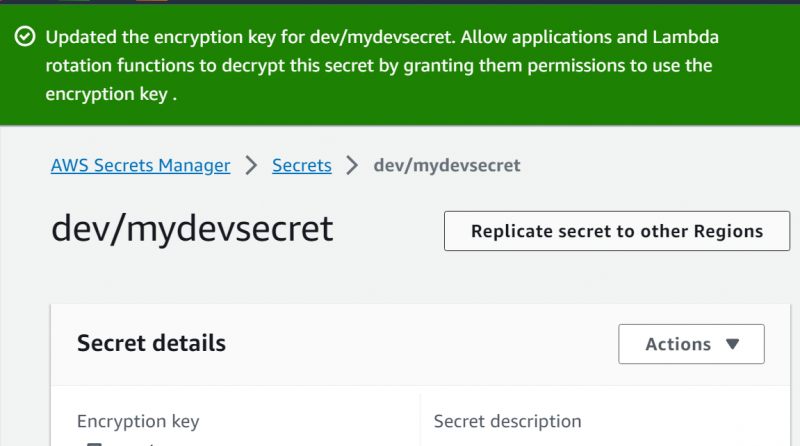

AWS ще покаже a съобщение за потвърждение което показва, че стойността е актуализирана успешно:

Метод 3: Промяна на етикети на секрет в AWS Secret Manager

Етикетите са етикети, състоящи се от ключ, който е дефиниран от потребителя, и незадължителна стойност. С етикети потребителят може лесно да управлява, търси и филтрира ресурсите на AWS. Тагове, свързани с тайните, също могат да се използват за предоставяне или отказ на достъп. Имайте предвид, че AWS следва стандарт за маркиране на ресурсите. препоръчва се потребителят да използва стандартна схема за именуване и да избягва съхраняването на чувствителни данни в таговете.

За да промените етикетите на тайна, докоснете тайна от AWS Secret Manager :

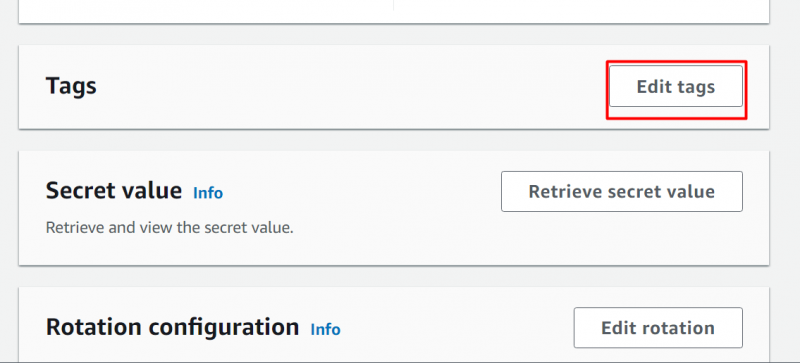

От следния интерфейс намерете „Етикети“ раздел. В този раздел докоснете „Редактиране на етикети“ бутон:

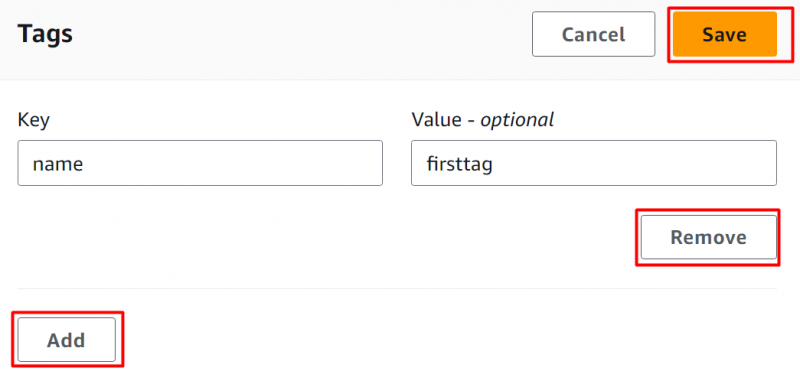

Осигурете на Двойка ключ-стойност за етикетите и натиснете Запазване бутон за прилагане на промените:

- добавете: За да добавите множество тагове към Secret, щракнете върху бутона „Добавяне“.

- Премахване: По същия начин, за да премахнете съществуващ етикет, докоснете бутона „Премахване“.

Метод 4: Изтриване на тайна

Тайните са критични за изтриване и следователно Secret Manager не изтрива веднага тайна. Вместо това потребителят ще планира изтриването на тайната. През планираното време тайната ще остане недостъпна.

В случай на репликирана тайна, от потребителя се изисква първо да изтрие репликационната тайна и след това първичната тайна се изтрива.

След създаването на тайна, изберете тайна от Таблото за управление на Secret Manager:

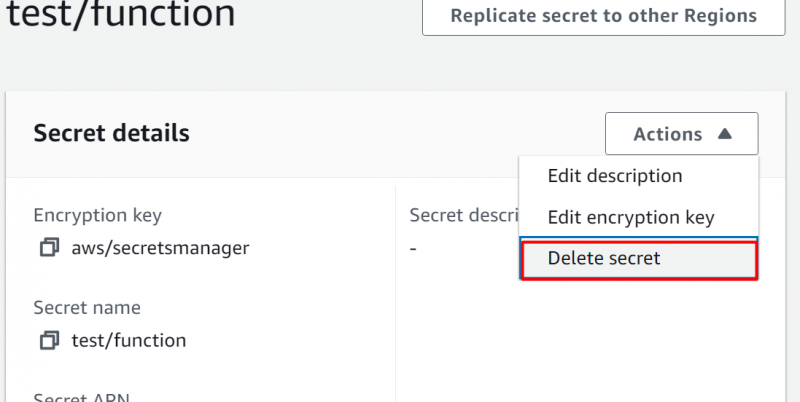

Ще ви се покаже следният интерфейс. Кликнете върху „Действия“ раздел от интерфейса. От падащо меню от Раздел „Действия“. , изберете „Изтриване на тайна“ бутон:

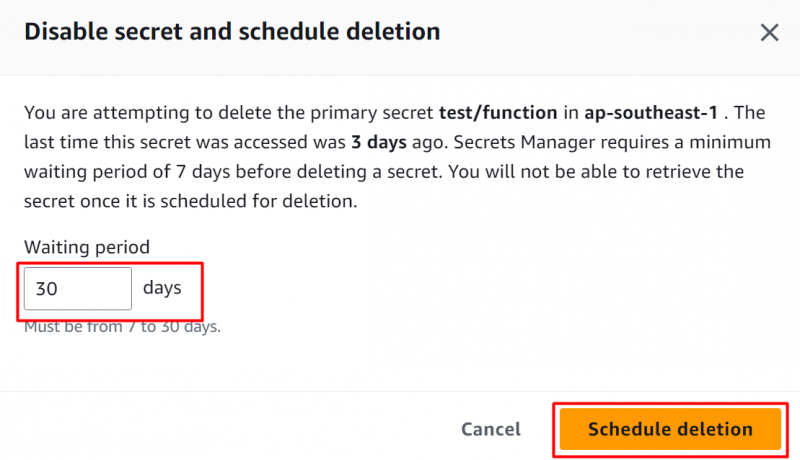

Ще се появи изскачащ прозорец. В този прозорец потребителят може да насрочи изтриването, като посочи броя дни между тях 7 до 30 дни в „Период на изчакване“ раздел. След като го конфигурирате, щракнете върху „Изтриване на график“ бутон:

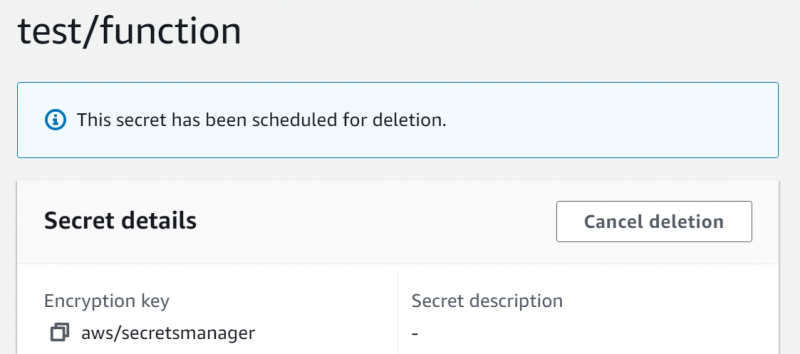

AWS ще покаже a съобщение за потвърждение след успешното планиране на Тайната:

Метод 5: Възстановете тайна

Когато даден секрет е планиран за изтриване, той се маркира като остарял секрет и не може да бъде достъпен директно. Тази недостъпност на тайната остава до края на прозореца за възстановяване. Тайната ще бъде изтрита завинаги, след като определеното време за прозорец за възстановяване бъде изпълнено.

Въпреки това, тайните могат да бъдат възстановени, като следвате някои прости стъпки, които са споменати по-долу:

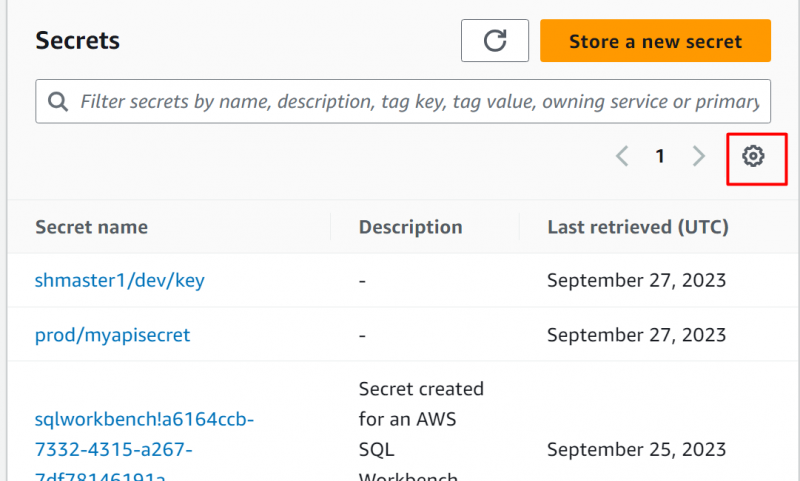

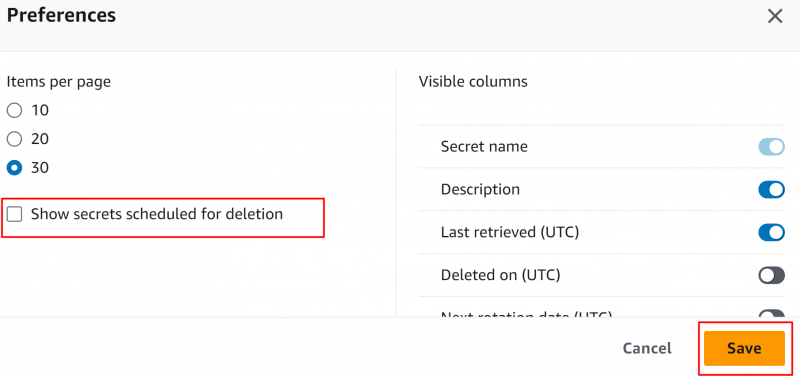

За да възстанови тайна, която е била изтрита случайно, потребителят може да следва няколко прости стъпки. За да възстановите тайна, щракнете върху „Предпочитания“ икона, разположена в горния десен ъгъл на интерфейса:

От показаните изскачащи прозорци активирайте „Показване на тайни, планирани за изтриване“ опция. Запазвайки настройките по подразбиране, щракнете върху „Запазване“ бутон:

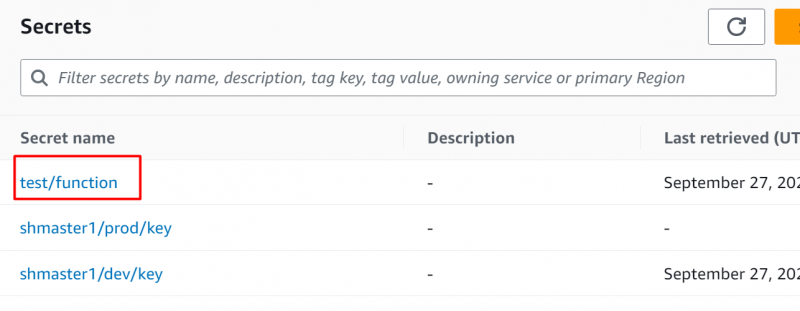

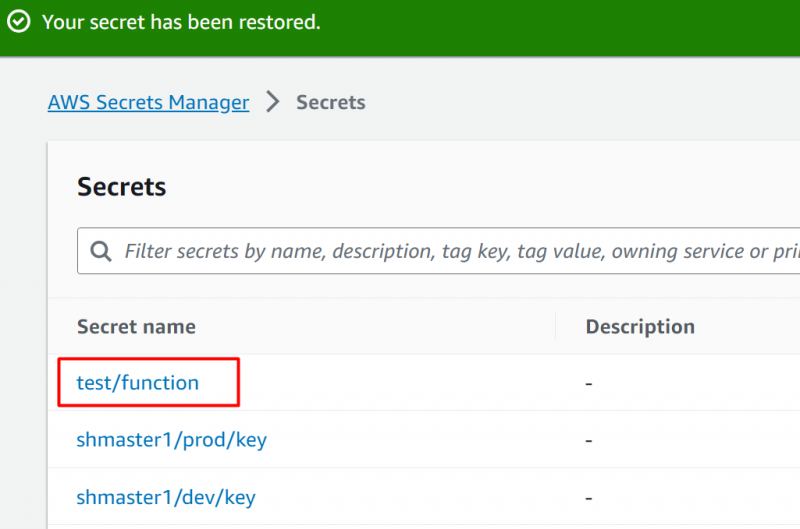

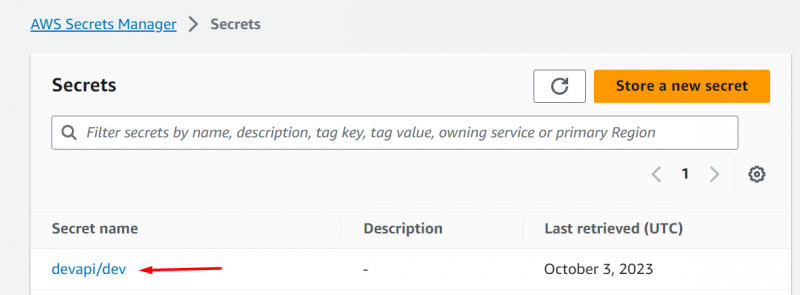

AWS ще покаже съобщение за потвърждение. На таблото, всички тайни това бяха планирано за изтриване ще бъде Показва към потребителя. Обърнете внимание, че ще се показват само онези тайни, които не са надвишили планираното време за изтриване. Кликнете върху тайна че искате да Възстанови :

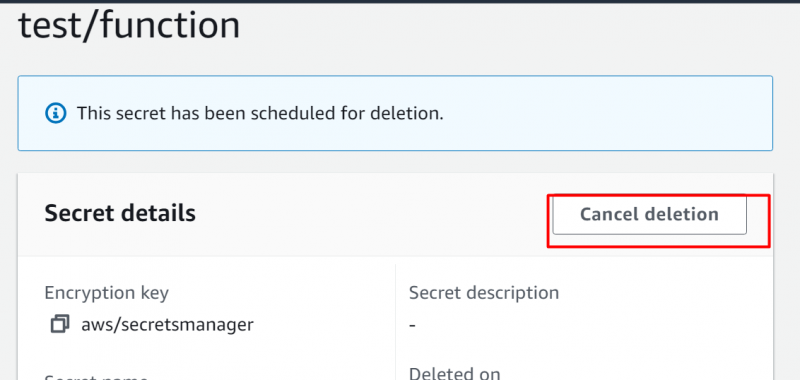

Кликнете върху „Отмяна на изтриването“ бутон за прекратяване на графика за изтриване на тайната:

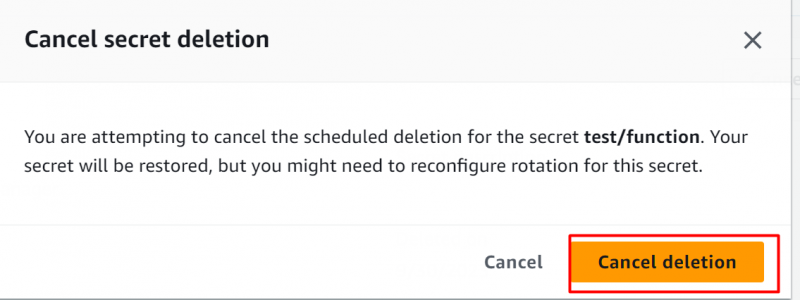

Потвърдете изтриването чрез докосване на „Отмяна на изтриването“ бутон:

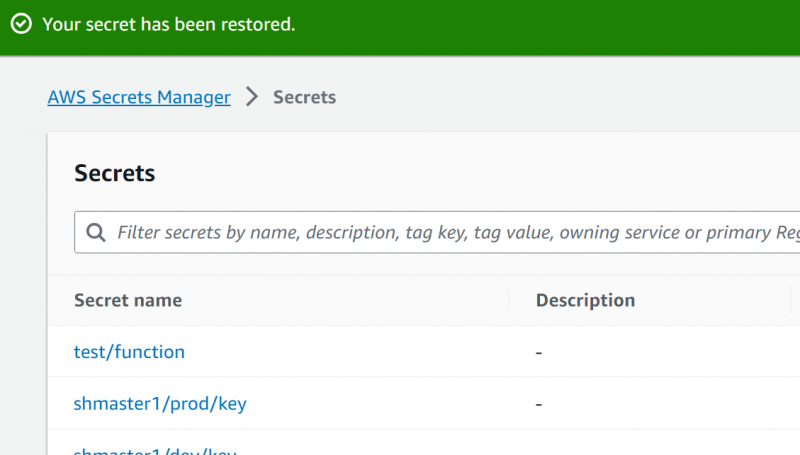

Тайната е била възстановен успешно както е посочено от съобщението за потвърждение на AWS:

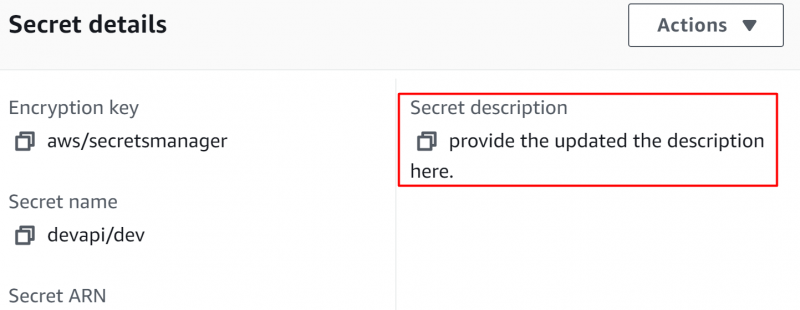

Метод 6: Промяна на описанието на тайна

Освен актуализиране на стойности, промяна на ключове и изтриване и възстановяване на тайната, потребителите на AWS могат също да редактират описанието на тайната. За да промените описанието на тайна, изберете тайната от таблото за управление на AWS Secret Manager:

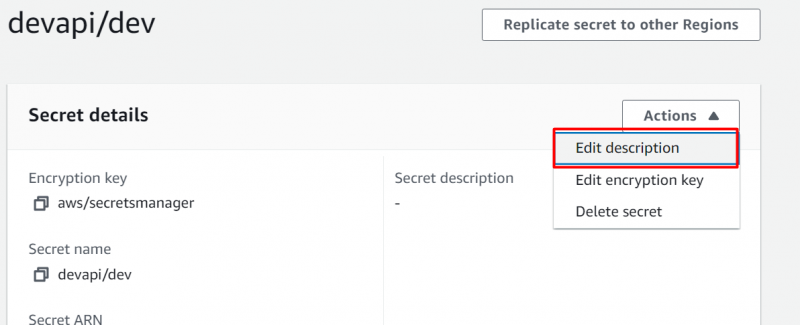

На следващия интерфейс докоснете „Действия“ и щракнете върху „Редактиране на описанието“ опция от падащия списък:

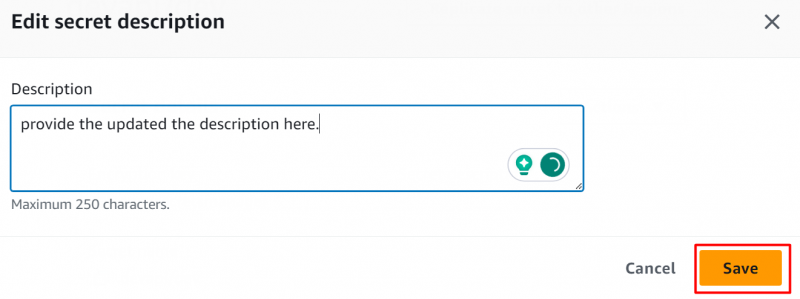

Това ще отвори следния диалогов прозорец. В Описание поле, редактирайте описанието и натиснете Запазване бутон за прилагане на промените:

Описанието е актуализирано успешно:

Това е всичко от това ръководство.

Бонус съвет: Основни характеристики на AWS Secret Manager

Докато говорим за различните действия, които потребителят може да предприеме с AWS Secret Manager, нека проучим някои ключови функции на Secret Manager, които го превръщат в любимата ви услуга за съхраняване и защита на идентификационни данни:

Завъртете тайните безопасно : Тази услуга предлага вградени интеграции за обширно портфолио от AWS услуги като MySQL, PostgreSQL, Lambda функции, Aurora, RDS и др. Препоръчителна практика е да се активира версията, докато се въртят тайните, за да се предотврати счупването на приложението .

Фин контрол на достъпа : Предоставени са множество методи за защита на идентификационните данни, като например достъп до тях чрез използване на етикети, прилагане на йерархични имена за мащабируемост, достъп между акаунти и т.н.

Одит и мониторинг: Потребителите могат да криптират и декриптират тайни, като използват услугите за ключове за криптиране на AWS и да наблюдават активността в CloudWatch и CloudTrail и др.

Pay-as-you-go: AWS Secret Manager следва моделите на разплащане, което означава, че потребителят се таксува само за функциите, които използва.

Заключение

За да модифицира тайни в тайния мениджър на AWS, потребителят може да промени таговете и ключовете за криптиране, да актуализира стойностите на ключа и да изтрие и възстанови тайните. Чрез използването на AWS Secret Manager архитектурата на сигурността на приложението е подобрена, тъй като твърдо кодираните са премахнати. След това тези стойности се заменят с достъпната по време на изпълнение стойност на тайните чрез Secret Manager. Тази статия е ръководство стъпка по стъпка за модифициране на тайните в AWS Secret Manager.