AWS е онлайн изчислителна платформа. Следователно е съвсем естествено сигурността да се превърне в една от основните грижи на разработчиците и ИТ експертите. Обслужвайки тази нужда на своите потребители, AWS елиминира традиционните практики на твърдо кодиране на стойностите в кода, като въведе „AWS Secret Manager“.

Бързо очертание

Тази статия представя информация за следните аспекти:

- Какво е AWS Secret Manager?

- Как да създадете и промените тайна в AWS Secret Manager с помощта на CLI?

- Заключение

Какво е AWS Secret Manager?

AWS Secret Manager блести със способността си да защитава и осигурява чувствителната информация на ресурси като OAuth токени, идентификационни данни за бази данни, API ключове и т.н. Такава поверителна информация се съхранява в криптирана форма, известна като 'тайни' . Secret Manager гарантира, че цялата поверителна информация на потребителя е криптирана и достъпна само от оторизирани органи. Тези тайни могат да бъдат достъпни и модифицирани с помощта на AWS Console или CLI.

Как да създадете и промените тайна в AWS Secret Manager с помощта на CLI?

AWS Secret Manager позволява на потребителите да контролират удостоверяването и управлението на достъпа. Освен съхраняването и извличането на тайните, потребителите могат да планират редуването на тайните, които заменят дългосрочните тайни с краткосрочни. Това води до подобрено положение на сигурността на приложението и предотвратява възможния компромет на функционалността от когото и да било.

Amazon Web Service е добре проектирана и сигурна платформа, която се стреми да предостави най-добрите съоръжения и ресурси на своите потребители. В този блог ще научим за прилагането на следните методи с тайни с помощта на AWS CLI:

- Метод 1: Създайте тайна

- Метод 2: Актуализирайте стойността на тайната

- Метод 3: Редактиране на описанието

- Метод 4: Променете ключа за шифроване

- Метод 5: Изтриване на тайна

- Метод 6: Възстановете тайната

- Метод 7: Маркирайте тайна

- Метод 8: Филтрирайте тайната

- Метод 9: Повторете тайна

Научете повече за модифицирането на тайната с помощта на AWS конзолата, като се позовавате на тази статия: „Как да променяте тайни с AWS Secret Manager с помощта на AWS конзола“ .

Метод 1: Създайте тайна в IAM с помощта на AWS CLI

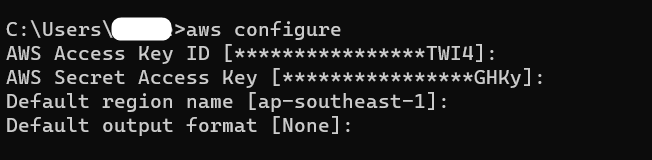

Да се създайте тайна в AWS Secret Manager, влезте в системата акаунта в AWS, като използвате следната команда:

aws конфигуриране

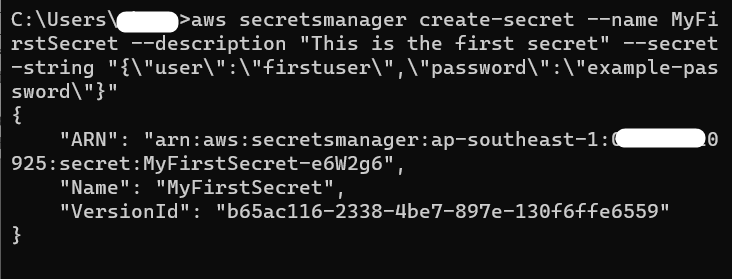

След това въведете следната команда и натиснете „Влез“ бутон от клавиатурата:

– име: се използва за въвеждане на името на тайната.

–описание: дайте кратко описание на тайната.

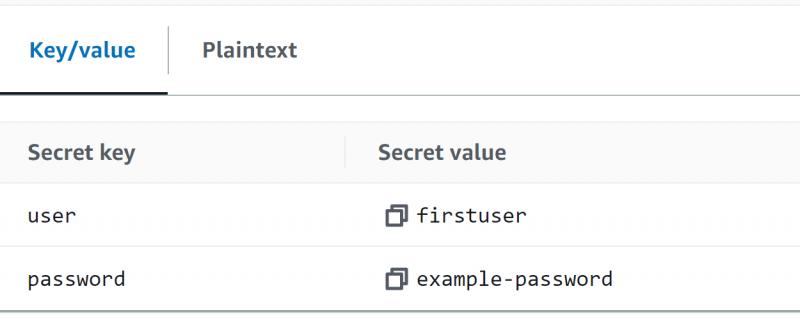

– таен низ: се използва за указване на двойките ключ-стойност. В гореспоменатата команда, „потребител“ и 'парола' са двамата ключове. По същия начин, „първи потребител“ и „примерна парола“ са двамата стойности за ключовете:

За да научите за създаването на тайна в AWS Secret Console, вижте тази статия: „Как да съхранявам идентификационни данни на Amazon RDS с помощта на Secrets Manager?“

Изход

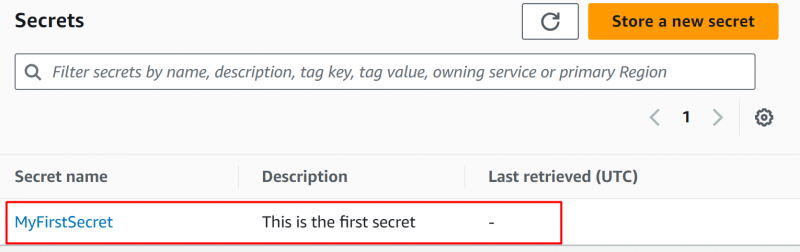

Изходът обаче също може да бъде проверени от Табло за управление на Secret’s Manager където тайната е създадена от CLI:

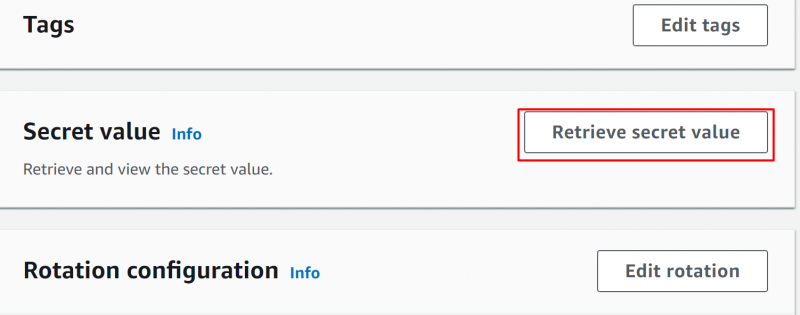

Кликнете върху Името на тайната . Превъртете надолу следващия интерфейс до „Тайна стойност“ раздел. Докоснете „Извличане на тайна стойност“ бутон за преглед на двойките ключ-стойност:

The показани двойки ключ-стойност са същите като тези, които предоставихме в гореспоменатата команда:

Метод 2: Актуализирайте стойността на тайната

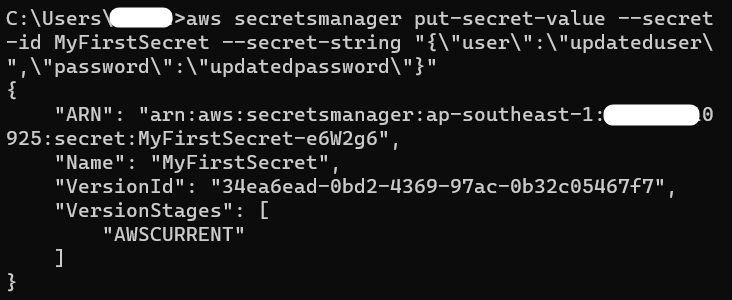

За да актуализирате стойностите на ключовете в тайна, предоставете следната команда. The „–таен низ“ в командата съдържа актуализираната стойност за „потребител“ и 'парола' ключове.:

aws secretsmanager put-secret-value --секретен-идентификатор MyFirstSecret --таен низ '{' потребител ':' актуализиран потребител ',' парола ':' актуализирана парола '}'

Изход

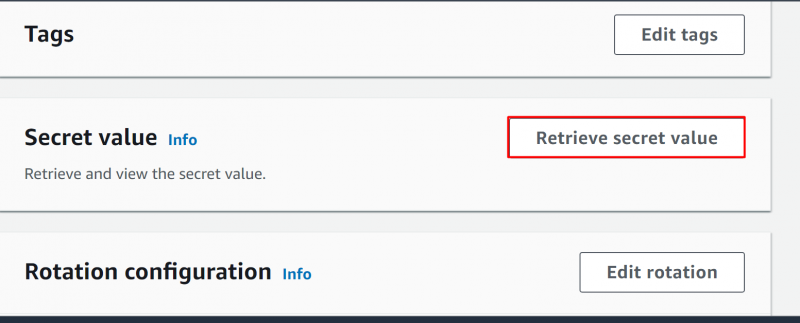

С посещение на Табло за управление на Secret's Manager, докоснете име на тайната, за да видите спецификациите. В „Тайна стойност“ раздел на показания интерфейс, докоснете „Извличане на тайна стойност“ бутон:

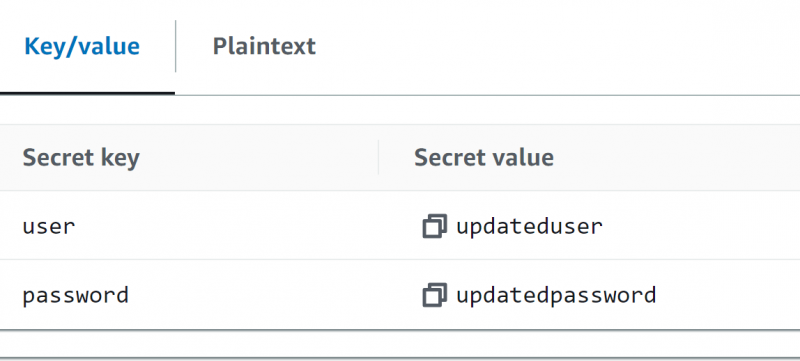

Това ще покаже двойки ключ-стойност . От тук стойностите за ключовете се актуализират успешно:

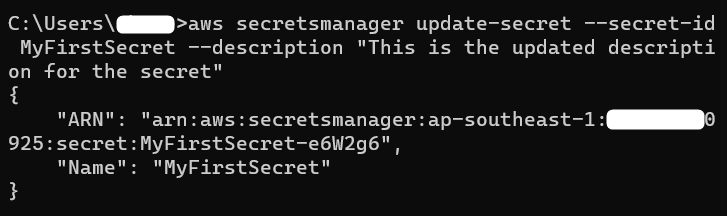

Метод 3: Актуализирайте описанието на тайната

Освен стойностите, можем също да редактираме описание от Тайна . За тази цел предоставете следната команда на CLI:

aws secretsmanager update-secret --секретен-идентификатор MyFirstSecret --описание „Това е актуализираното описание на тайната“

Изход

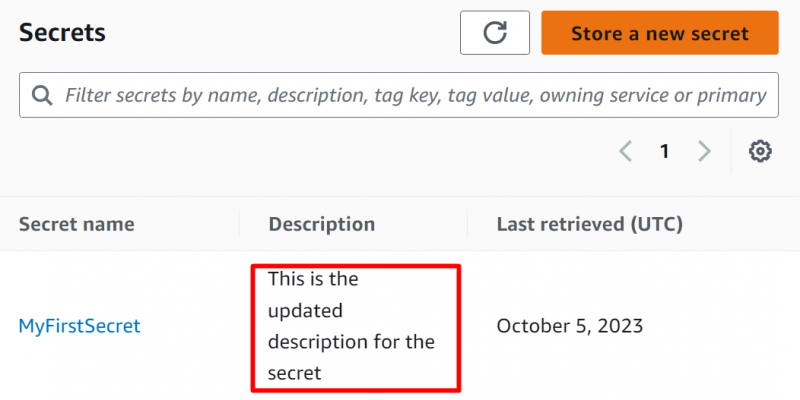

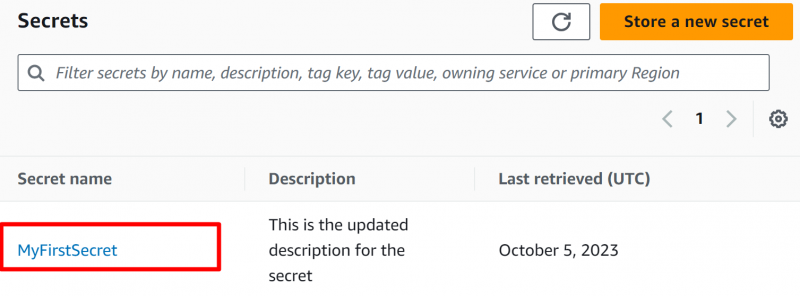

За проверка посетете Табло за управление на Secret’s Manager . На таблото, тайно описание се предоставя:

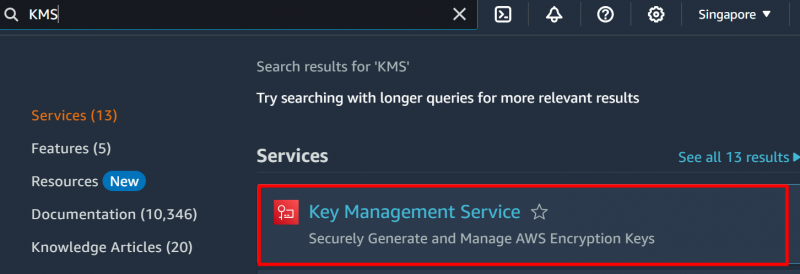

Метод 4: Променете ключа за шифроване

Една от другите модификации, които потребителят може да извърши с AWS Secret Manager, е да „Промяна на ключа за шифроване“ на тайната. За целта потърсете и изберете „KMS“ услуга от AWS конзола за управление :

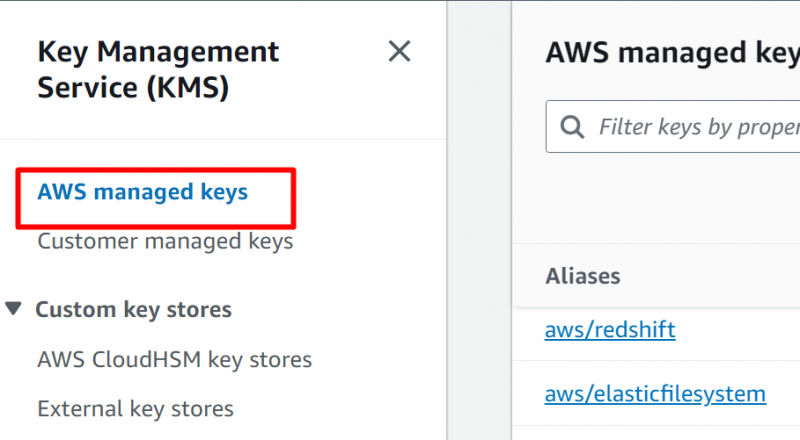

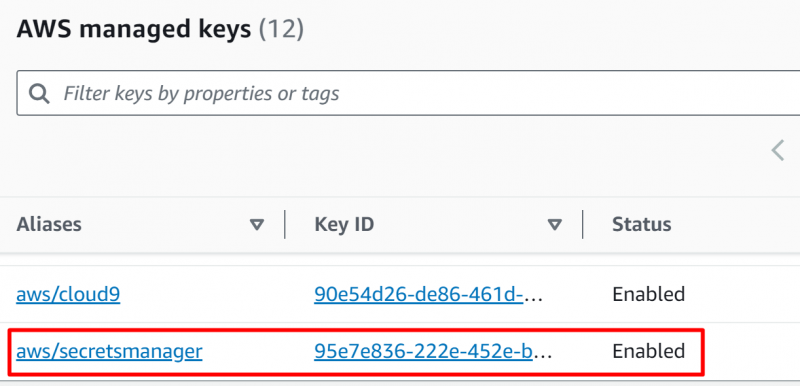

AWS ще предостави ключ по подразбиране за криптиране при създаване на тайна. Потребителите могат също да изберат a „Управляван от клиента ключ“ но на препоръчителна практика е да използвате предоставен ключ по подразбиране . Тъй като ключът по подразбиране се използва за тази демонстрация, щракнете върху „AWS управлявани ключове“ опция от лявата странична лента на KMS:

Превъртете надолу Интерфейс с управлявани ключове от AWS и намерете „aws/таен мениджър“ ключ. Този ключ е свързан с тайната, създадена по-рано. Кликнете върху името на ключа за да видите конфигурациите:

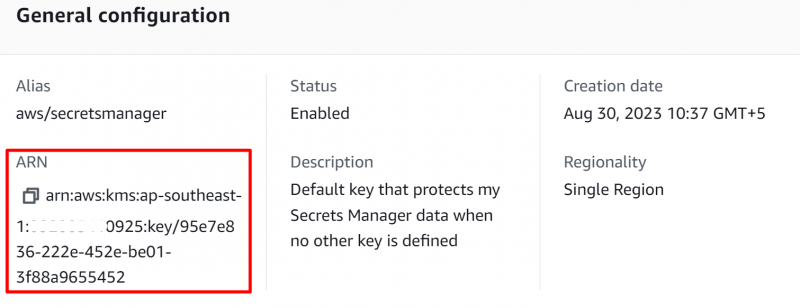

От Интерфейс на обща конфигурация, копирайте 'РНК' тъй като се изисква за идентифициране на тайната и промяна на ключа за криптиране:

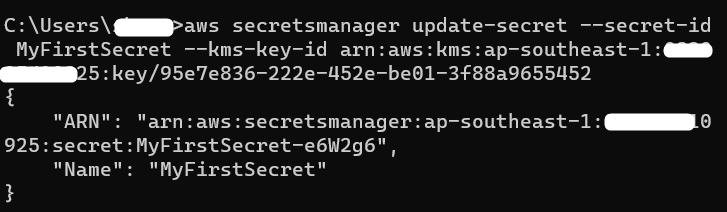

Връщайки се към CLI, предоставят следното команда с копиран ARN :

aws secretsmanager update-secret --секретен-идентификатор MyFirstSecret --kms-key-id arn:aws:kms:us-west- 2 : 123456789012 : ключ / ПРИМЕР1-90ab-cdef-fedc-ba987ПРИМЕР–kms-key-id: предоставите копирания ARN за промяна на ключа за криптиране на тайната.

–секретен-ид: Посочете името на тайната, за която ключът трябва да бъде променен:

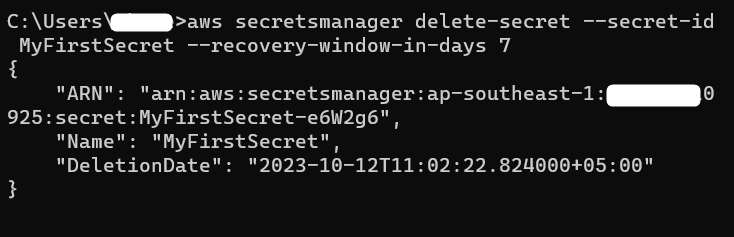

Метод 5: Изтриване на тайна

Потребителят може също да изтрие тайната, като използва интерфейса на командния ред. Преди да бъде изтрита тайна, тя се планира за минимум 7 дни до максимум 30 дни. Следната команда се използва за изтриване на тайна от таблото за управление на Secret Manager:

aws secretsmanager delete-secret --секретен-идентификатор MyFirstSecret --recovery-window-in-days 7

–секретен-ид: посочете името на тайната, която трябва да бъде изтрита.

–прозорец-за-възстановяване-в-дни: се отнася до графика за изтриване. Тайната ще бъде изтрита след определеното време в „прозорец за възстановяване“ . Тайната ще бъде изтрита за постоянно и не може да бъде възстановена.

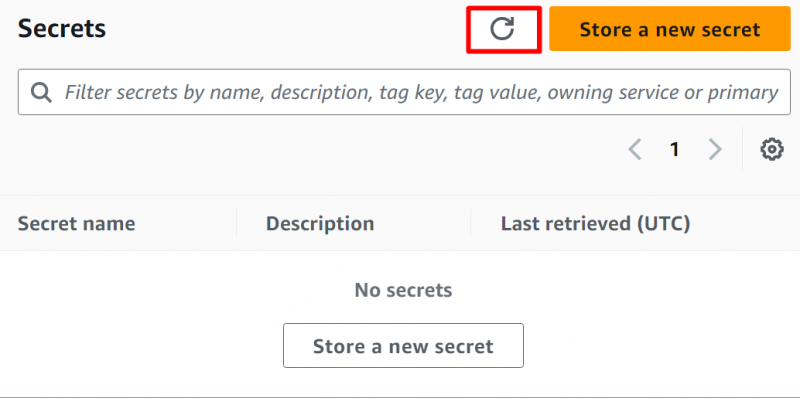

Изход

За проверка посетете Тайно табло за управление и щракнете върху „Презареждане“ бутон. Ще се покаже интерфейс, подобен на прикаченото изображение:

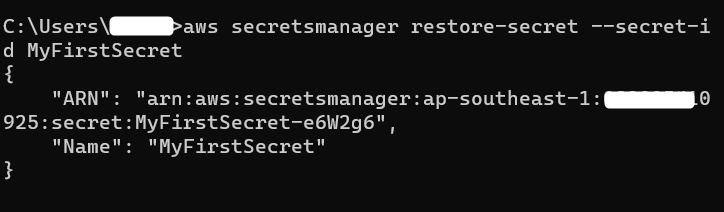

Метод 6: Възстановете тайна

С AWS Secret Manager можем също така да възстановим тайната, която е случайно изтрита. В интерфейса на командния ред въведете следната команда:

aws secretsmanager възстановяване на тайна --секретен-идентификатор MyFirstSecret–секретен-ид: посочете името на тайната, която трябва да бъде възстановена.

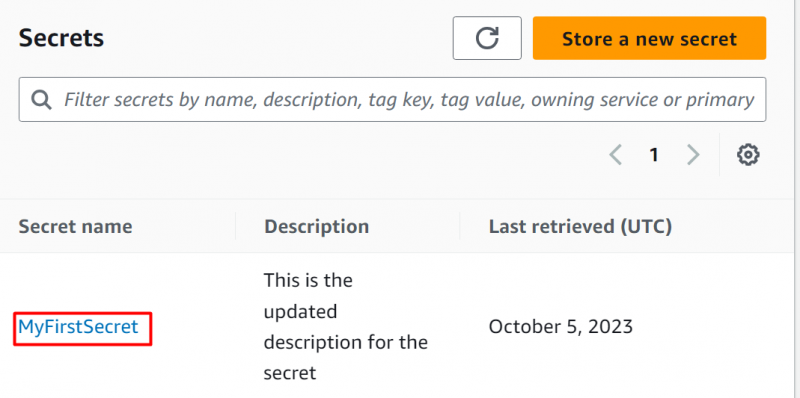

Изход

На таблото за управление на Secret Manager, посочена тайна е била успешно възстановени :

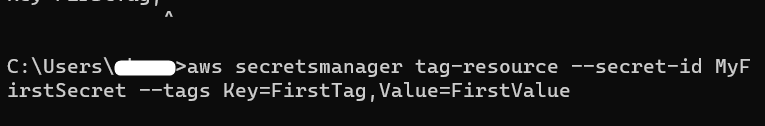

Метод 7: Маркирайте тайна

Етикетите са an ефикасен начин да управлява ресурсите. Потребителите могат да добавят 50 етикети на тайна. За маркиране на тайна, предоставете следната команда на AWS CLI:

aws secretsmanager таг ресурс --секретен-идентификатор MyFirstSecret -- тагове Ключ =Първи етикет, Стойност =Първа стойност–секретен-ид: се отнася до името на тайната, за която трябва да се добавят етикетите.

– тагове: Етикетите са комбинация от ключове и стойности. Използване на ключовата дума „– тагове“, посочете двойките ключ и стойност.

Изход

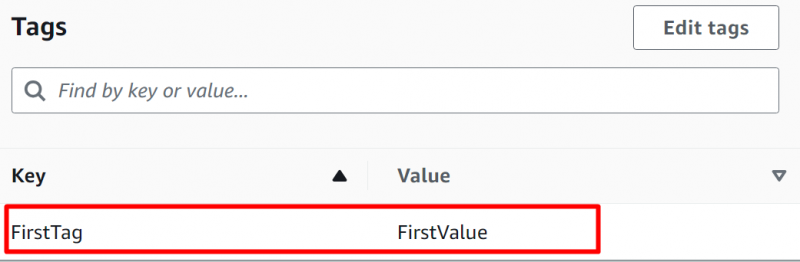

За проверка, изберете тайната от Таблото за управление на Secret Manager. Превъртете надолу до „Етикети“ раздел за преглед на добавения етикет:

Метод 8: Филтриране на тайна

AWS позволява на потребителите да търсят в съхранените тайни, като използват „Филтър“ ключова дума. Потребителят може да филтрира тайни въз основа на своите тагове, име, описание и т.н. За филтриране на тайните използвайте следната команда:

aws secretsmanager списък-тайни --филтър Ключ = 'име' , Стойности = „Моята първа тайна“Ключ: посочете полето, по което да се филтрират тайните.

Стойности: посочете името на тайната, за да идентифицирате уникално тайната

Чрез изпълнение на горепосочената команда Secret Manager ще покаже информацията за ключа:

Метод 9: Повторете тайна

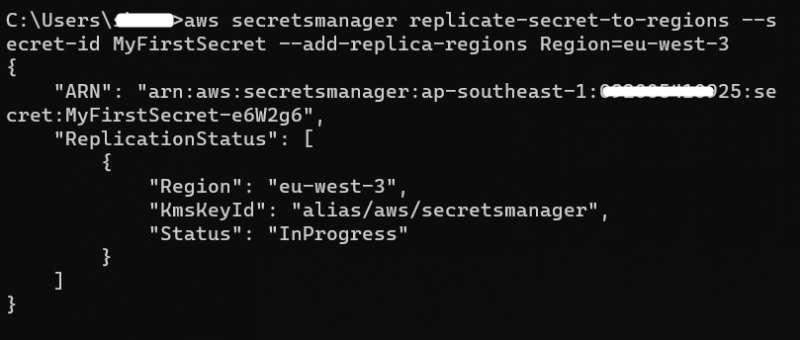

Secret Manager също така позволява на своите потребители да копират своите тайни в други региони на AWS. За изтриване на тайната е важно първо да изтриете репликата на тайната. За да конфигурирате репликата на тайна в различен AWS регион, използвайте посочената по-долу команда:

aws secretsmanager replicate-secret-to-regions --секретен-идентификатор MyFirstSecret --add-replica-regions Регион =eu-west- 3регион: се отнася до областта на AWS, където тайната трябва да бъде възпроизведена.

Научете повече за репликирането на Secret в AWS Secret Manager, като се позовавате на тази статия: „Как да репликирам тайна в други региони в AWS Secret Manager?“ .

Изход

За да проверите дали тайната е репликирана успешно или не, посетете Тайно табло за управление и изберете тайната:

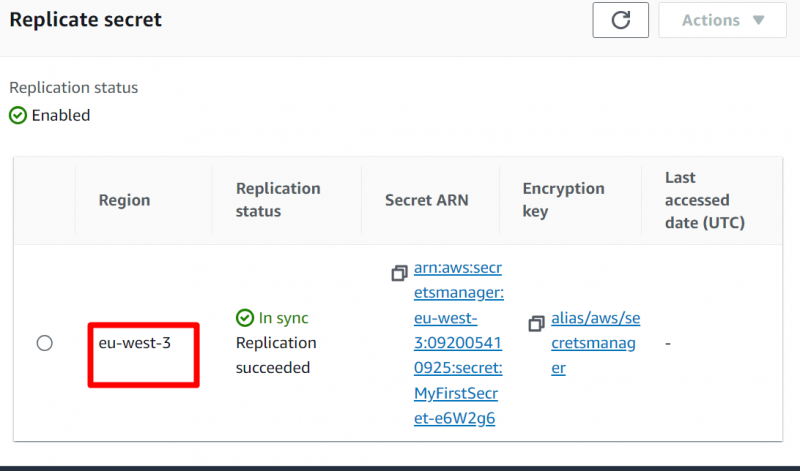

Превъртете надолу до Повторете секретния раздел . Репликацията е активирана успешно :

Това е всичко от това ръководство.

Заключение

За да създадете и модифицирате тайната с помощта на CLI, въведете споменатите команди и задайте действието, тайния идентификатор и двойките ключ-стойност, за да идентифицирате уникално тайната. С помощта на тези команди потребителите могат да изпълнят всички операции на тайни, които са били извършени с помощта на AWS конзолата, като изтриване, актуализиране, създаване, репликиране или възстановяване и т.н. Тази статия е пълен урок с описание стъпка по стъпка за това как да създадете и модифицирате Secret в AWS Secret Manager с помощта на CLI.