Въпреки че PostgreSQL не предлага вградени опции за криптиране, можете да настроите криптирането на данните в покой, като използвате методите за криптиране на трети страни. Днешният урок се фокусира върху използването на метода за прозрачно шифроване на данни (TDE), за да се активира шифроването на ниво файлова система.

Как да настроите криптирането на данни в покой в PostgreSQL

Когато настройвате криптиране на данни в покой в PostgreSQL, целта е да направите данните нечетими във файловата система, като изисквате ключ за дешифриране. По този начин се елиминира неоторизиран достъп.

Когато PostgreSQL работи на вашия сървър, можете да настроите криптирането на ниво файлова система с помощта на инструменти на трети страни, като Linux Unified Key Setup (LUKS). Можете да намерите подходящото решение за вашата система. Тук работим с Ubuntu и настройваме криптирането на данни, като използваме следните стъпки.

Стъпка 1: Инсталирайте инструмента за шифроване на файловата система

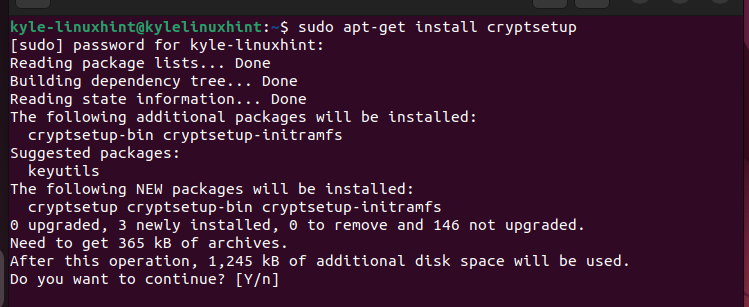

След като изберете метода на криптиране, трябва да инсталирате необходимите инструменти. Избираме метода за криптиране на ниво файлова система и инсталираме LUKS. За да инсталирате LUKS, инсталирайте cryptsetup, както следва:

sudo apt-get инсталирайте настройка на криптиране

Натиснете „y“, за да продължите инсталацията и да се уверите, че всичко се инсталира според очакванията.

Стъпка 2: Настройте шифрован контейнер

Тъй като настройваме криптирането на ниво файлова система, трябва да създадем криптирана директория на нашия диск, която съдържа данните на PostgreSQL. Проверете наличните устройства във вашата операционна система със следната команда:

sudo fdisk -л

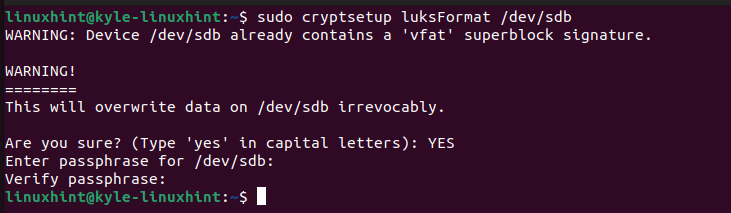

След това изберете подходящото устройство и изпълнете следната команда. Тук използваме /dev/sdb устройство. Ще бъдете подканени да потвърдите действието, като напишете „ДА“ и след това въведете парола.

След това трябва да го шифровате с помощта на LUKS, като изпълните следната команда:

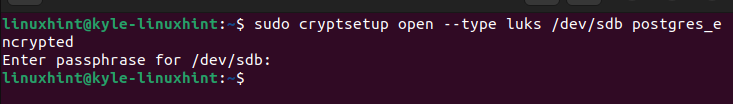

Стъпка 3: Форматирайте контейнера

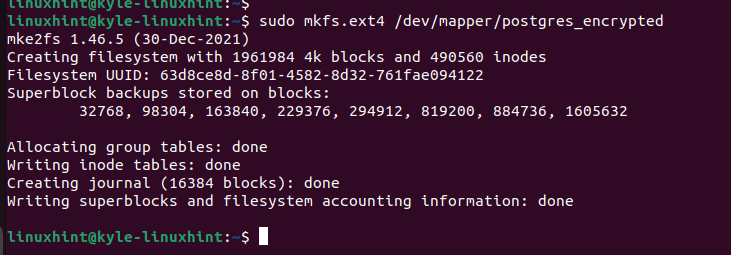

За създадения контейнер трябва да го форматираме. Използваме опцията „mkfs.ext4“, като изпълняваме следния код:

sudo mkfs.ext4 / разработка / картограф / postgres_encrypted

Стъпка 4: Монтирайте контейнера

След това нека монтираме шифрования контейнер. Започнете със създаване на директория в /mnt/ както следва:

sudo mkdir / mnt / postgresСлед като директорията е създадена, продължете напред и монтирайте криптирания контейнер с помощта на командата „mount“ и посочете пътя.

sudo монтиране / разработка / картограф / postgres_encrypted / mnt / postgres /Стъпка 5: Преместете данните на PostgreSQL

Досега създадохме криптиран контейнер за съхраняване на нашите PostgreSQL данни, но все още не сме преместили данните. Преди да преместим данните, трябва да спрем услугата PostgreSQL.

sudo systemctl стоп postgresqlЗа да преместите данните на PostgreSQL, изпълнете следната команда „copy“ и се уверете, че сте я копирали в директорията, която създадохме по-рано:

sudo rsync -на / беше / либ / postgresql / mnt / postgresСлед това архивирайте оригиналните данни на PostgreSQL, като ги преместите на място за архивиране.

sudo мв / беше / либ / postgresql / беше / либ / postgresql_backup

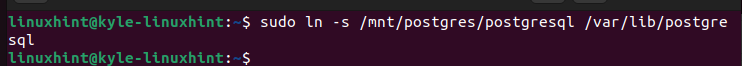

След това трябва да създадете символна връзка към директорията за бърз достъп.

Това е. Успяхме да копираме и преместим данните на PostgreSQL в нашия криптиран контейнер на ниво файлова система, за да сме сигурни, че защитаваме данните в покой.

Стъпка 6: Редактирайте конфигурационния файл на PostgreSQL

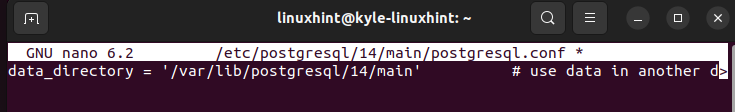

data_directory в конфигурационния файл отразява ценното местоположение на данните на PostgreSQL. Трябва обаче да го редактираме, за да съответства на местоположението на данните на PostgreSQL в шифрования контейнер, който създадохме. И така, отворете конфигурационния файл на PostgreSQL с помощта на текстов редактор. Намерете секцията data_directory. Изглежда, както е показано по-долу, преди да го редактираме. Пътят може да се различава в зависимост от версията на PostgreSQL, инсталирана на вашата система.

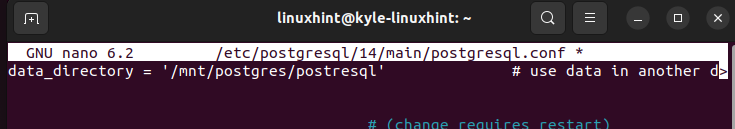

Променете пътя, за да насочите към шифрования контейнер, който създадохме в стъпка 4. В нашия случай новият път е както следва:

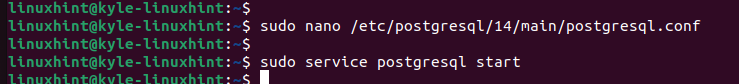

Стъпка 7: Запазете, излезте и рестартирайте

Запазете и излезте от конфигурационния файл на PostgreSQL. След това стартирайте или рестартирайте PostgreSQL. Успяхте да настроите криптирането на данни в покой в PostgreSQL.

Това е! Можете да продължите да използвате PostgreSQL сигурно и да се насладите на новото криптиране на ниво файлова система.

Заключение

Настройването на криптиране на данни в покой в PostgreSQL включва определяне на метода за криптиране, който да се използва и след това настройката му. Избрахме TDE криптиране с помощта на LUKS, за да настроим криптиране на ниво файлова система. Освен това описахме подробно всяка стъпка, която трябва да следвате, за да го настроите. Това е! Изпробвайте го и следвайте предоставените стъпки.