Този блог ще демонстрира:

- Как да инсталирате Hashcat в Kali Linux?

- Как да използвам Hashcat в Kali Linux?

- Бонус съвет: Как да използвате списъците с думи на Kali за кракване на пароли

- Заключение

Как да инсталирате Hashcat в Kali Linux?

Hashcat е етичен хакерски инструмент, който се използва от специалисти по киберсигурност за кракване на пароли. Той използва груба сила и много други алгоритми за хеширане, за да разбие хешове или да конвертира хешове в пароли. За тази цел той използва различни видове атакуващи режими. Hashcat е предварително инсталиран в Kali Linux. В случай, че не е инсталиран на Kali, инсталирайте го, като следвате стъпките по-долу.

Стъпка 1: Актуализирайте Kali

Първо актуализирайте Kali до най-новата текуща версия, като използвате „ подходяща актуализация ” команда:

sudo подходяща актуализация

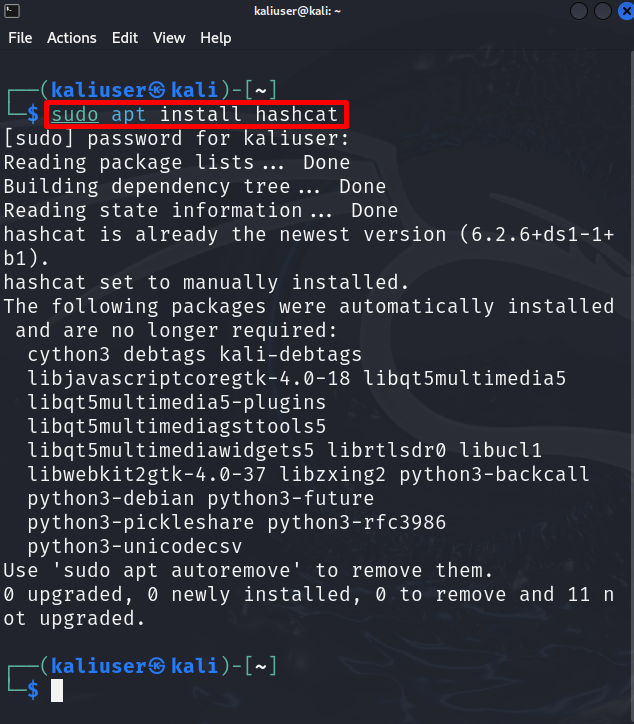

Стъпка 2: Инсталирайте Hashcat

Сега инсталирайте пакета hashcat в Kali, като използвате „ apt инсталирате hashcat ” команда:

sudo ап Инсталирай hashcat

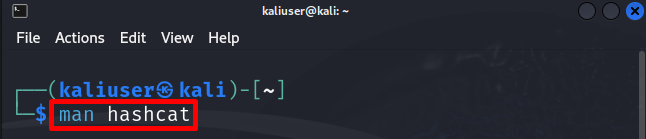

Стъпка 3: Проверете ръководството на Hashcat

За да проверите кода на алгоритъма за хеширане или да изберете режимите на атака на hashcat, проверете неговото ръководство, като използвате командата по-долу:

мъж hashcat

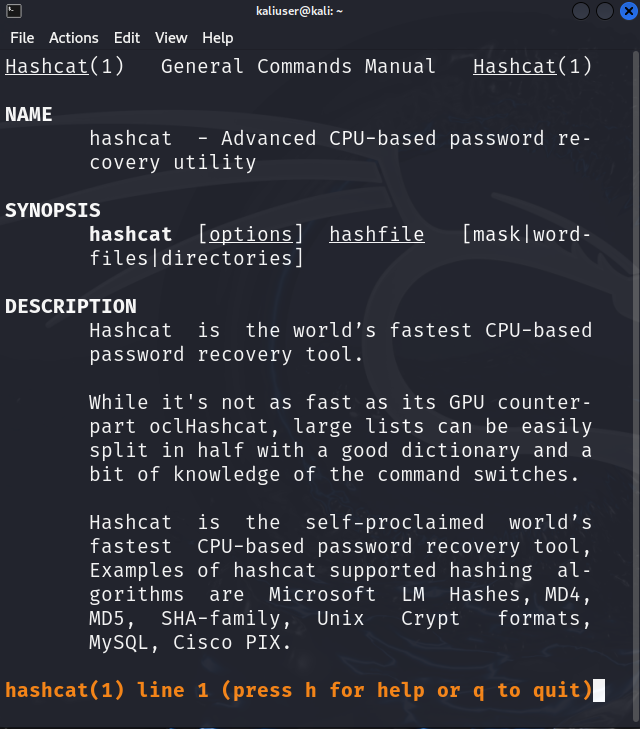

Атакуващ режим

Тук можете да видите различни режими на атака, налични в инструмента hashcat. Кратко описание на тези режими е както следва:

- прав: Опитайте се да разбиете паролата от предоставен списък с думи.

- Комбинация: Опитайте се да разбиете пароли, като комбинирате думи от множество списъци с думи.

- Груба сила: Той прилага техниката на груба сила и изпробва всеки знак от предоставения набор от знаци.

- Хибриден списък с думи + маска: Той комбинира списък с думи и маска

- Хибридна маска + списък с думи: Той също така комбинира маска и списък с думи.

- Асоциативна атака: Той използва комбинации от подсказки, които са свързани с конкретна потребителска парола или поле, като потребителско име, лична информация или име на файл:

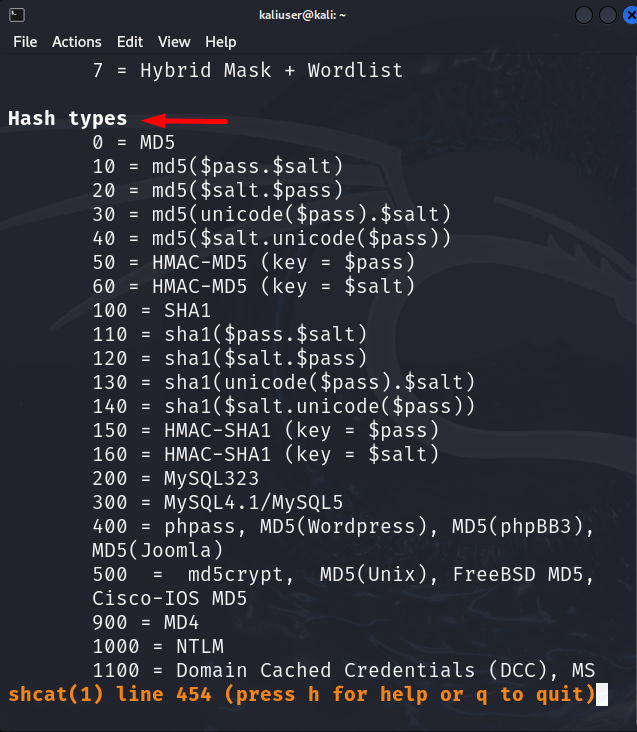

Типове хешове

Типовете хешове, които трябва да бъдат кракнати, са посочени в Типове хешове. Кодът от типа хеш се използва за разбиване на хеширана парола:

Как да използвам Hashcat в Kali Linux?

Hashcat използва CPU и GPU кракери в Kali Linux, които ефективно разбиват паролата от предоставените хешове. Ако използвате Kali Linux на виртуална машина, не можете да използвате пълноценно GPU кракерите. Въпреки това, hashcat работи добре и с CPU режим. За да използвате hashcat в системата Kali или виртуалната машина Kali, потребителят трябва да има поне 4 до 8 GB RAM.

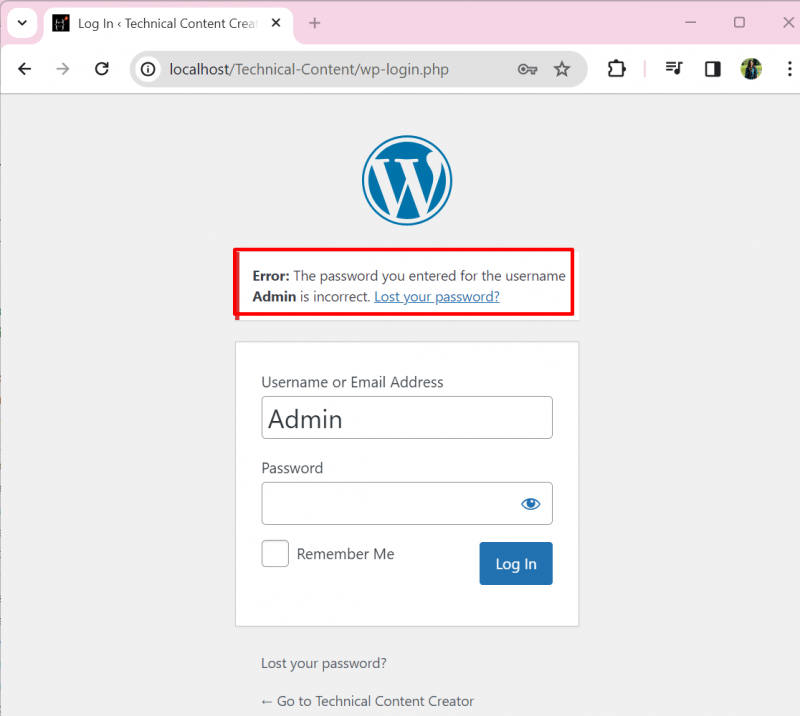

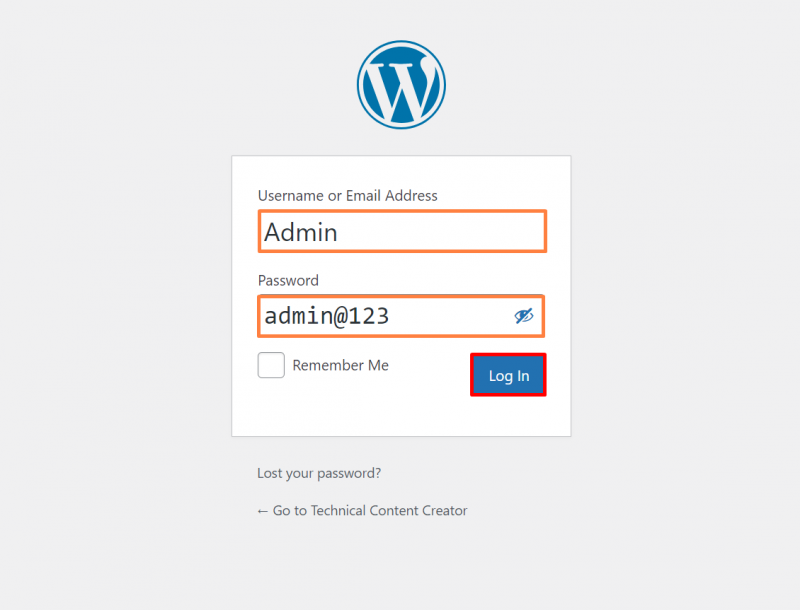

Нека се опитаме да разберем използването на Hashcat за хакване на пароли, като вземем пример за уебсайт на WordPress. Да предположим, че потребителят забрави паролата на администраторския акаунт и сега не може да получи достъп до таблото за управление на уебсайта, както е показано по-долу:

Сега ще използваме инструмента hashcat, за да възстановим забравената парола на администратора на уебсайта на WordPress. За правилна демонстрация следвайте процедурата по-долу.

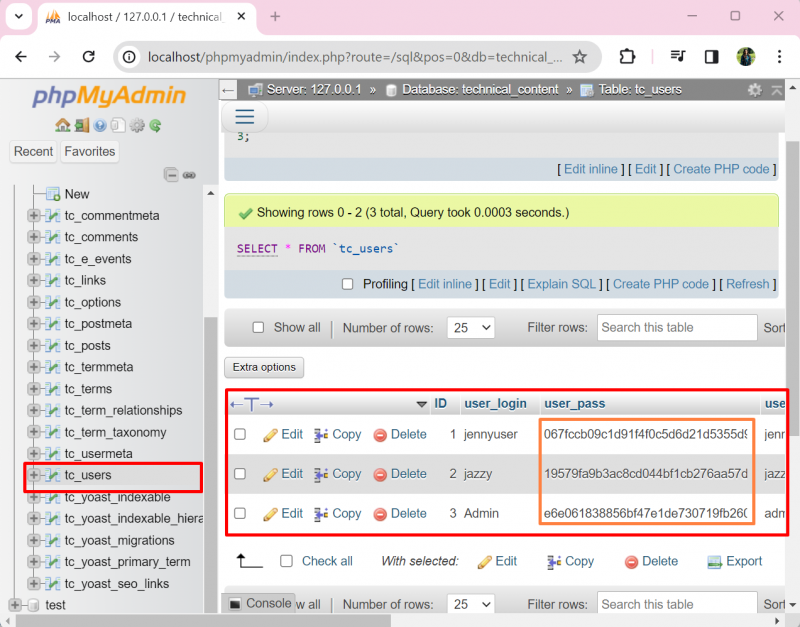

Стъпка 1: Вземете хеширана парола

Потребителите на администратор определено имат достъп до базата данни на WordPress. Нека вземем криптираните хеширани пароли на потребителите на уебсайта от базата данни:

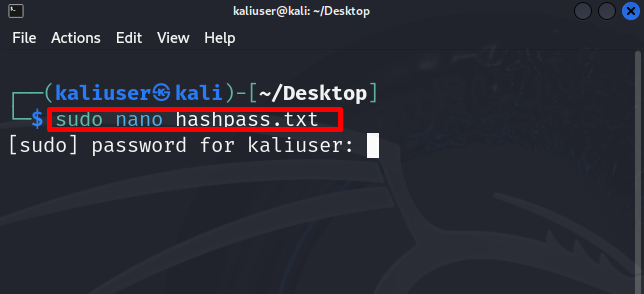

Стъпка 2: Запазете хешираната парола в текстовия файл

След това запазете хешовете на паролата в текстов файл. Тук създаваме „ hashpass.txt ” файл в „ работен плот ” с помощта на нано редактора:

sudo нано hashpass.txt

Запазете паролата, която се преобразува в хешове в „ hashpass.txt ” файл. За демонстрация запазихме три пароли, които вече бяха преобразувани в хеширани чрез „ MD5 ” алгоритъм за хеширане:

За да запазите файла, натиснете „ CTRL+S ' и за да изключите редактора, използвайте ' CTRL+X ”.

Стъпка 3: Предоставете WordList речник

След това предоставете речника на списъка с думи, откъдето hashcat ще се опита да съпостави хешовете на думите с предоставените хешове на паролата в „ hashpass.txt ” файл. За демонстрацията ще създадем наш собствен списък с думи, който ще съдържа 12 различни пароли:

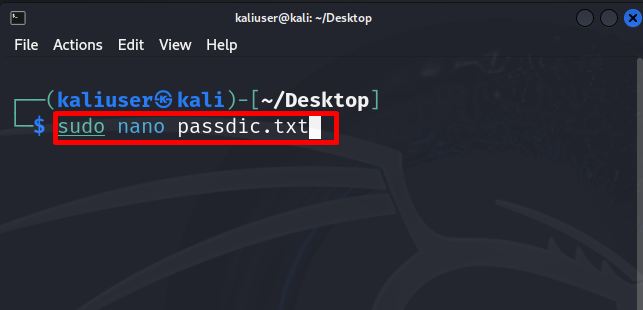

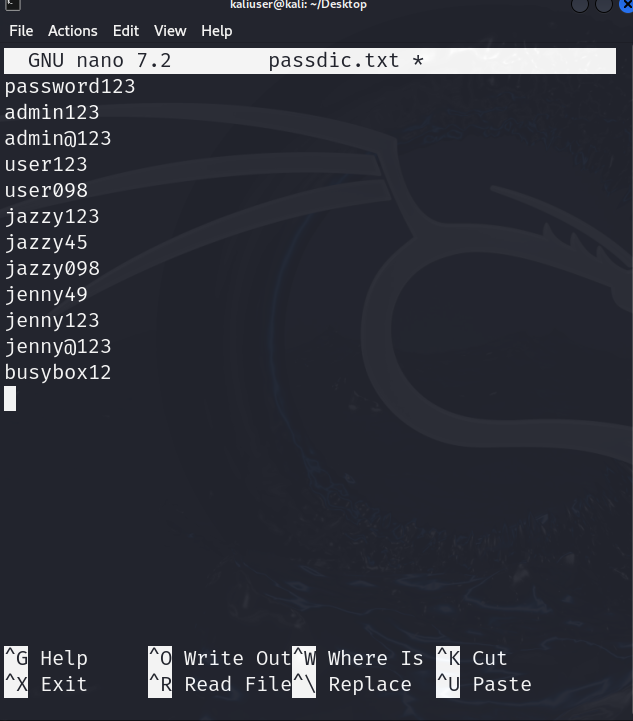

sudo нано passdic.txt

Тук сме запазили различни комбинации от пароли в нашия „ passdic.txt ' лист с думи. Потребителят може също да използва предоставения от Kali списък с думи, който е обяснен в раздела по-долу:

Стъпка 4: Разбийте паролата

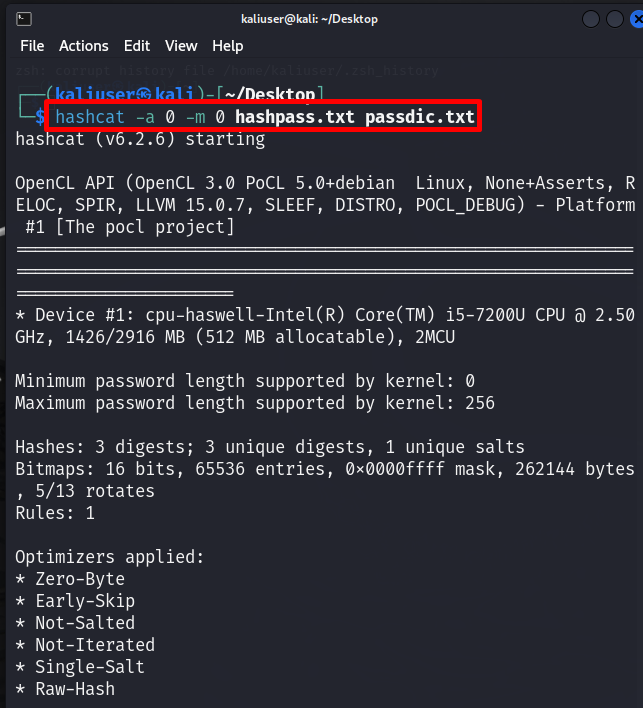

Сега разбийте паролата, като използвате „ hashcat -a <режим на атака> -m <тип хеш> <път към hashpass.txt> <път към списък с думи> ” команда:

hashcat -а 0 -м 0 hashpass.txt passdic.txtТук, ' -а 0 ' означава, че сме използвали ' Режим на права атака ' и ' -m 0 ” означава, че преобразуваме MD5 хешовете в пароли. Така че ще приложим „ MD5 ' алгоритъм за хеширане, за да съответства на хешовете на ' hashpass.txt ” към предоставения списък с думи (passdic.txt):

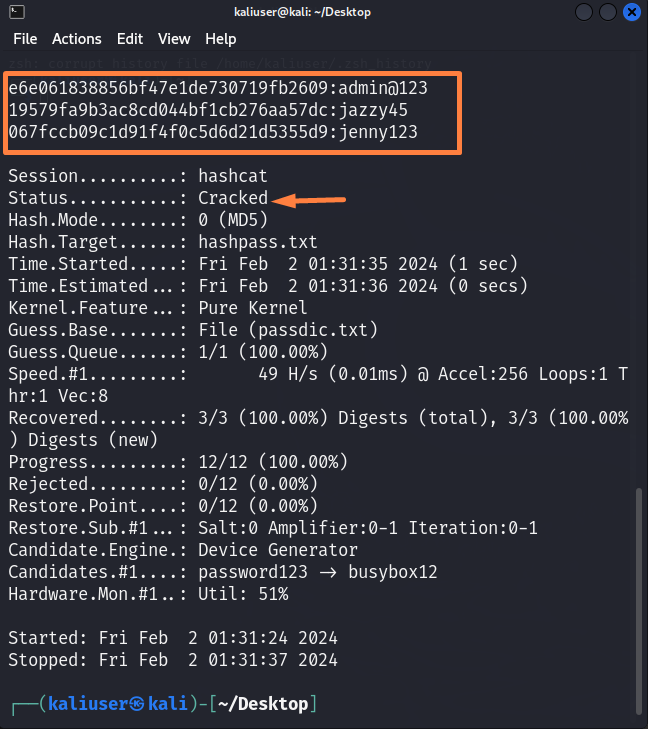

Тук можете да видите, че ефективно сме разбили паролата на уебсайта от предоставените хешове на пароли:

Стъпка 5: Проверка

За проверка, нека опитаме паролата на администратора ' администратор@123 ” за достъп до уебсайта на WordPress:

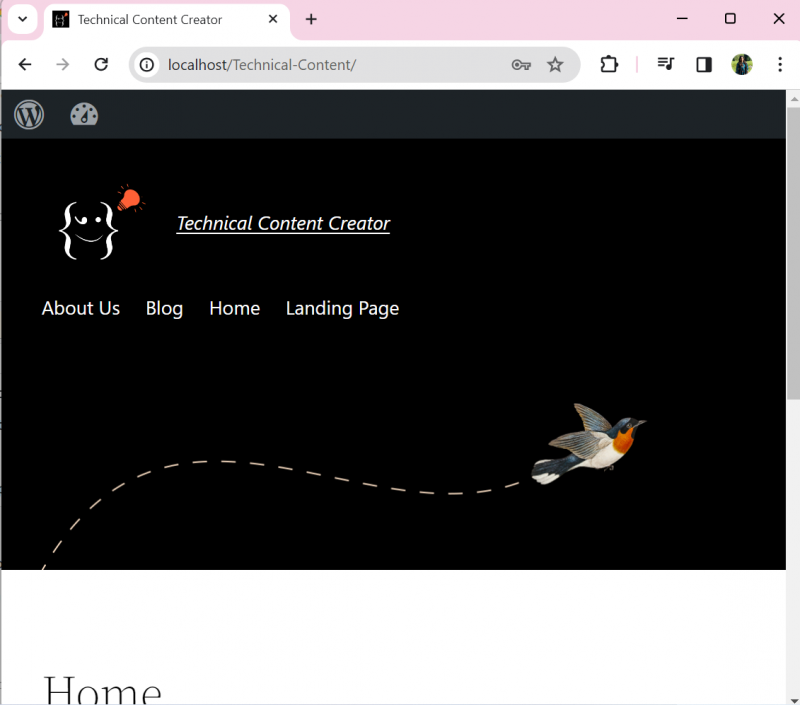

Тук можете да видите, че успешно сме възстановили забравената парола с помощта на инструмента hashcat на Kali:

Бонус съвет: Как да използвате списъците с думи на Kali за кракване на пароли

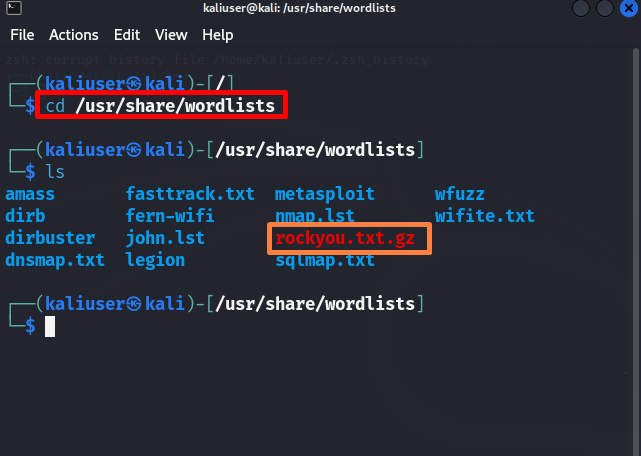

Kali Linux също така предоставя предварително инсталиран Wordlist, който ще се използва за разбиване на различни видове пароли. Този списък с думи съдържа милиони думи и комбинации от пароли. За да използвате ' на Кали rockyou.txt ” списък с думи за кракване на пароли, следвайте стъпките по-долу.

Стъпка 1: Отворете директорията „wordlists“.

За да отворите „ списъци с думи ” директория, използвайте дадената команда:

cd / usr / дял / списъци с думиСлед това стартирайте „ ls ”, за да видите всички файлове и директории на Kali’s “ списъци с думи ” директория. Тук са налични различни видове пароли или списъци с думи. За да проследите нормалните или чисти пароли, като пароли за потребителски акаунти, можете да използвате „ rockyou.txt ” файл:

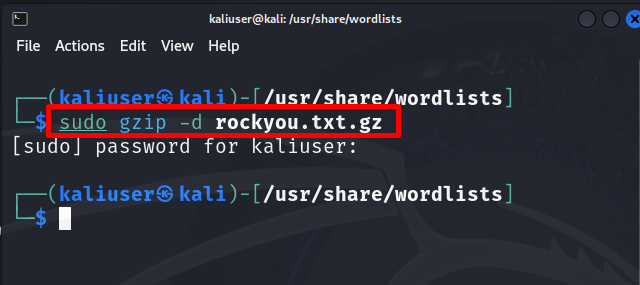

Стъпка 2: Разархивирайте файла „rockyou.txt.gz“.

За да използвате „ rockyou.txt ” файл в инструмента hashcat, първо разархивирайте файла с помощта на „ gzip -d rockyou.txt.gz ” команда. Това действие може да изисква „ sudo ” потребителски права:

sudo gzip -д rockyou.txt.gz

Стъпка 3: Разбийте паролата

Сега използвайте командата hashcat, за да разбиете паролата.

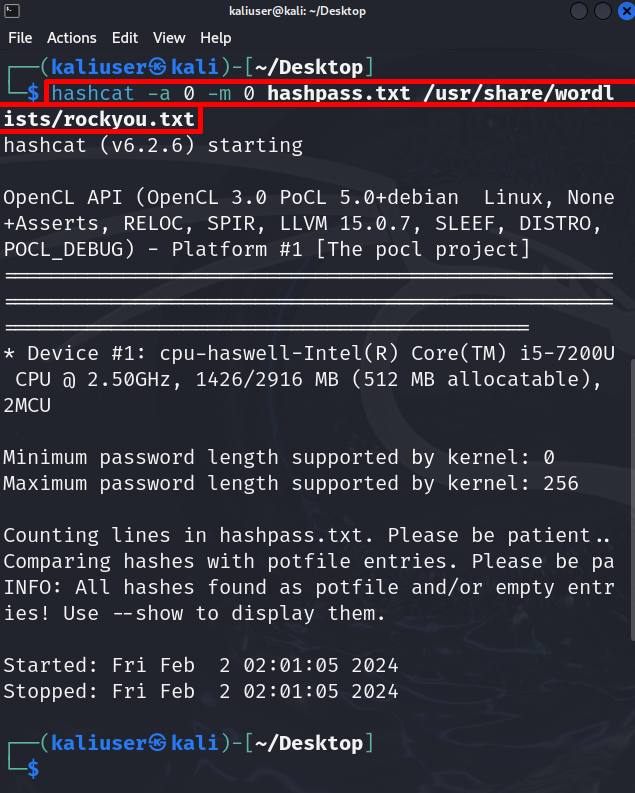

hashcat -а 0 -м 0 hashpass.txt / usr / дял / списъци с думи / rockyou.txtТук можете да видите, че този път сме използвали „ rockyou.txt ” файл вместо личен списък с думи:

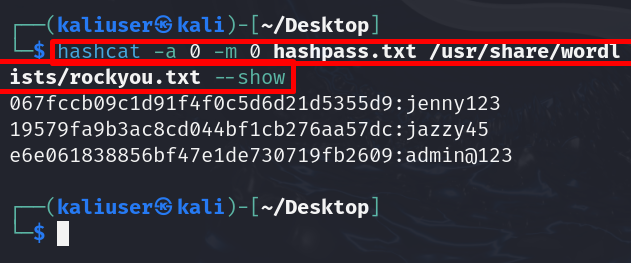

В горния резултат можете да видите, че хешовете са намерени, но не могат да бъдат прегледани. За да видите хешовете, просто добавете „ – шоу ” в командата hashcat:

hashcat -а 0 -м 0 hashpass.txt / usr / дял / списъци с думи / rockyou.txt --покажи

Ние разработихме как да използвате hashcat в Kali Linux.

Заключение

За да използвате инструмента hashcat в Kali Linux, първо запазете паролите, които са преобразувани в хешовете в „ .текст ” текстов файл. След това съпоставете хешовете на паролите с текстов файл със списък с думи, като например файла със списък с думи на Kali ' rockyou.txt ” файл. За тази цел просто използвайте „ hashcat -a <режим на атака> -m <тип хеш> <път към hashpass.txt> <път към списък с думи> ” команда. Тази публикация демонстрира използването на hashcat на Kali Linux.