Може да срещнете проблем, докато настройвате Kubernetes клъстер, когато знаете само как да използвате NodePort, за да направите вашата услуга Kubernetes достъпна през интернет. Когато използвате типа услуга NodePort, ще бъде присвоен голям номер на порт и трябва да разрешите връзки към тези портове в правилото на вашата защитна стена. Това е пагубно за вашата инфраструктура, особено ако сървърът е достъпен през отворен интернет. Можете да зададете блок от IP адреси извън клъстера като администратор на клъстер, който може да предава трафик към услуги там. Точно за това ще говорим в тази статия: да намерим цялата критична информация за това как да конфигурирате външни IP адреси за отказ на услуга в Kubernetes.

Какво е външна IP услуга?

Една от крайните точки на услугата ще получи трафик, който влиза в клъстера, използвайки външния IP (като IP на местоназначението) и порта на услугата. Kubernetes не носи отговорност за управлението на външен IP.

Уверяването на това кой IP се използва за достъп до клъстера Kubernetes е от решаващо значение в тази ситуация. Използвайки външния тип IP услуга, можем да свържем услугата с IP адреса, който се използва за достъп до клъстера.

Фактът, че мрежата Kubernetes взаимодейства с мрежата Overlay, е важен за разбирането на тази ситуация. Това означава, че имате достъп до практически всеки възел в клъстера, след като достигнете някой от възлите (главен или работен възел).

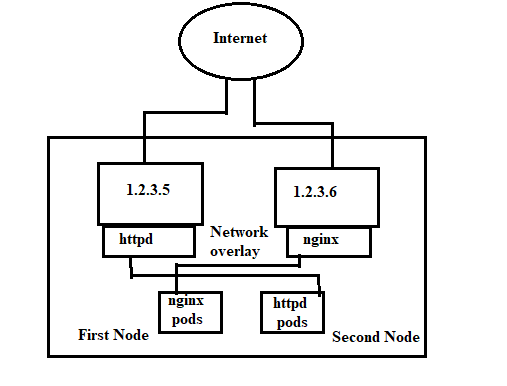

Мрежата се показва по следния начин:

И двата възела 1 и 2 в диаграмата споделят един IP адрес. Истинският Pod живее на възел 1, но IP адресът 1.2.3.6 е обвързан с услугата Nginx на възел 1. IP адресът на възел 1, 1.2.3.4, е обвързан с httpd услугата и действителният Pod на възел 2 се намира там.

Това става възможно благодарение на основата на мрежата Overlay. Когато навиваме IP адрес 1.2.3.4, httpd услугата трябва да отговори; когато curl 1.2.3.5, услугата Nginx трябва да отговори.

Предимства и недостатъци на външния IP

Ето предимствата и недостатъците на външния IP:

Изгодно е да използвате външен IP, защото:

-

- Вашето IP е изцяло във ваш контрол. Вместо да използвате ASN на доставчика на облак, можете да използвате IP, който принадлежи на вашия собствен ASN.

Недостатъците на външния IP включват следното:

-

- Лесната настройка, през която ще преминем в момента, НЕ е много лесно достъпна. Това означава, че ако възелът се повреди, услугата вече няма да бъде достъпна и ще трябва да коригирате проблема ръчно.

- За обработка на IP адресите е необходим значителен човешки труд. Тъй като IP адресите не се разпределят динамично за вас, трябва да го направите ръчно.

Какво представлява поведението за отказ/разрешаване по подразбиране?

„ Разрешаване по подразбиране ” означава, че целият трафик е разрешен по подразбиране. Освен ако не е изрично разрешено, целият трафик се отказва по подразбиране, когато се използва терминът „ отказ по подразбиране .” освен когато е зададена мрежова политика.

-

- Целият трафик към и от група е разрешен, ако няма действащи мрежови правила за тази група.

- Ако една или повече мрежови политики са в сила за група от тип ingress, само онзи входящ трафик, изрично разрешен от тези политики, е разрешен.

- Когато една или повече мрежови политики се прилагат към група от тип изходящ, тогава е разрешен само изходящият трафик, разрешен от тези политики.

Настройката по подразбиране за други типове крайни точки (VM, хост интерфейси) е да блокират трафика. Разрешен е само трафик, който е изрично разрешен от правилата на мрежата, дори ако към крайната точка не се прилагат правила на мрежата.

Най-добра практика: имплицитна политика за отказ по подразбиране

Трябва да конфигурирате неявна политика за отказ по подразбиране, създадена за вашите Kubernetes pods. Това гарантира, че нежеланият трафик се блокира автоматично. Не забравяйте, че имплицитните правила за отказ по подразбиране винаги влизат в сила последни; ако други политики позволяват трафика, отказът не се прилага. Отказът се прилага само след като са разгледани всички други политики.

Как да създадете политика за отказ по подразбиране за Kubernetes Pods?

Съветваме ви да използвате глобалната мрежова политика, дори ако някое от следните правила може да се използва за създаване на политика за отказ по подразбиране за Kubernetes pods. Глобална мрежова политика се прилага към всички работни натоварвания (VM и контейнери) във всички пространства на имена и хостове. Глобалната мрежова политика насърчава предпазлив подход към сигурността, докато защитава ресурсите.

-

- Активирайте по подразбиране, за да откажете глобална мрежова политика, без пространство от имена

- Активирайте по подразбиране, за да откажете мрежова политика, пространство от имена

- Активирайте по подразбиране, за да откажете правилата на Kubernetes, пространство от имена

Какво е IP блокиране?

С това се избират специфични диапазони на IP CIDR да бъдат разрешени като входни източници или изходящи дестинации. Като се има предвид, че IP адресите на Pod са преходни и непредсказуеми, те трябва да са външни за клъстера IP адреси.

IP адресът на източника или местоназначението на пакетите трябва често да се пренаписва, когато се използват методи за вход и изход на клъстера. В зависимост от конкретния мрежов плъгин (доставчик на облачна услуга, внедряване на услуга и т.н.), който се използва, поведението може да се промени.

Това е вярно за ingress и означава, че в някои случаи трябва да филтрирате входящите пакети, които са базирани на действителния IP източник. От друга страна, „IP източникът“, върху който работи NetworkPolicy, може да бъде IP адресът на LoadBalancer или дори възелът на Pod и т.н.

Това показва, че връзките между подовете и IP адресите на услугата, които са пренаписани към външни за клъстера IP адреси, могат да бъдат подложени на ограничения, базирани на ipBlock, по отношение на излизане.

Какви са правилата по подразбиране?

Целият входящ и изходящ трафик към и от подове в пространство от имена е разрешен по подразбиране, ако няма въведени контроли за това пространство от имена. Можете да промените поведението по подразбиране на пространството от имена, като използвате следните примери.

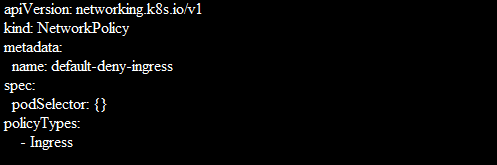

Отказ по подразбиране на целия входящ трафик

Когато създавате мрежова политика, която избира всички капсули, но не включва входящ трафик към тези капсули, можете да създадете политика за изолиране на входа „по подразбиране“ и това е за пространство от имена.

Това гарантира, че всички подове, независимо дали някоя друга NetworkPolicy ги избира, са изолирани за проникване. Това правило не се прилага за изолация за излизане от която и да е група.

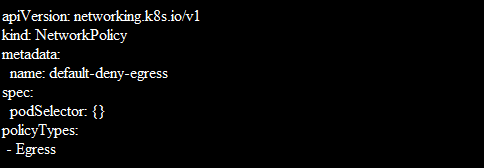

Отказ по подразбиране на целия изходящ трафик

Когато създадете NetworkPolicy, който избира всички подове, но забранява изходящия трафик от тези подове, можете да изградите политика за изолиране на изхода по подразбиране и това също е за пространство от имена.

Заключение

Това ръководство беше изцяло за използването на DenyServiceExternalIPs. Създадохме и диаграмно представяне, за да накараме нашите потребители да разберат, че работи. Предоставили сме и примерни конфигурации.